| burp suite로 nikto 동작 살펴보기 |

참고게시물

https://webhack.dynu.net/?idx=20161206.001

nikto와 owasp-zap 연동

• 웹 해킹 훈련장 172.16.15.116 40080/tcp 대상 공개용 도구 기반의 홈페이지 취약점 점검 실습 (20200507) • Kali Linux 2020.1b 64bit 설치 설명서 (MS 윈도우 10, VMware 플레이어) (20200325) • VirtualBox 가상머신

webhack.dynu.net

https://dailylearn.tistory.com/235

[Penetration testing] Kali linux에 DVWA 설치하기

- DVWA? DVWA(Damn Vulnerable Web App)는 취약하게 만든 웹 환경으로 Apache, MySQL, PHP로 구성되어 있으며 웹 모의해킹을 실습하기 위해 사용된다. - DVWA 다운로드 경로 : http://www.dvwa.co.uk/ DVWA - Damn Vulnerable Web

dailylearn.tistory.com

https://www.youtube.com/watch?v=sRtx5VaypVA

실습환경

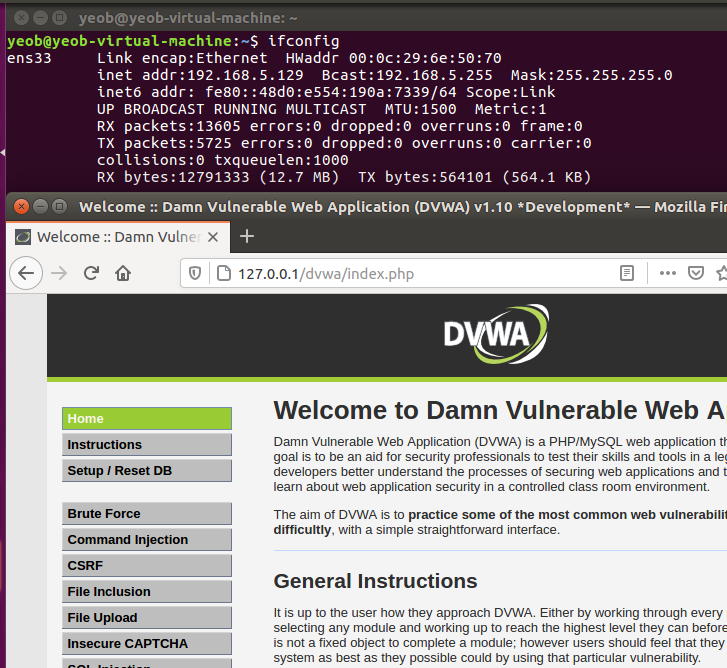

ubuntu16.04( DVWA )

kali linux( nikto, burp suite )

실습목표

web scanning tool 인 nikto로 dvwa 를 scanning 하고 해당 scanning 과정을 burp suite 로 캡쳐하여

nikto의 apache 대상 scanning 방식을 학습한다.

1. 칼리리눅스 환경구축

* burp suite의 경우 자바 설치가 미리 필요함

| sudo apt-get update sudo apt-get install nikto sudo apt-get install burpsuite |

프록시 설정

2. 우분투에 DVWA설치

scanning target IP: 192.168.5.129

3. DVWA 서버로 nikto 실행 결과

| ┌──(kali㉿kali)-[~] └─$ sudo nikto -useproxy http://localhost:8080 -h http://192.168.5.129/dvwa [sudo] password for kali: - Nikto v2.1.6 --------------------------------------------------------------------------- + Target IP: 192.168.5.129 + Target Hostname: 192.168.5.129 + Target Port: 80 + Proxy: localhost:8080 + Start Time: 2022-11-12 07:01:23 (GMT-5) --------------------------------------------------------------------------- + Server: Apache/2.4.18 (Ubuntu) + Cookie PHPSESSID created without the httponly flag + The anti-clickjacking X-Frame-Options header is not present. + The X-XSS-Protection header is not defined. This header can hint to the user agent to protect against some forms of XSS + The X-Content-Type-Options header is not set. This could allow the user agent to render the content of the site in a different fashion to the MIME type + Root page / redirects to: login.php + No CGI Directories found (use '-C all' to force check all possible dirs) + Apache/2.4.18 appears to be outdated (current is at least Apache/2.4.37). Apache 2.2.34 is the EOL for the 2.x branch. + Allowed HTTP Methods: GET, HEAD, POST, OPTIONS (May be proxy's methods, not server's) + OSVDB-3268: /dvwa/config/: Directory indexing found. + /dvwa/config/: Configuration information may be available remotely. + OSVDB-3092: /dvwa/_vti_bin/_vti_aut/author.dll?method=list+documents%3a3%2e0%2e2%2e1706&service%5fname=&listHiddenDocs=true&listExplorerDocs=true&listRecurse=false&listFiles=true&listFolders=true&listLinkInfo=true&listIncludeParent=true&listDerivedT=false&listBorders=false: We seem to have authoring access to the FrontPage web. + OSVDB-3092: /dvwa/_vti_bin/_vti_aut/author.exe?method=list+documents%3a3%2e0%2e2%2e1706&service%5fname=&listHiddenDocs=true&listExplorerDocs=true&listRecurse=false&listFiles=true&listFolders=true&listLinkInfo=true&listIncludeParent=true&listDerivedT=false&listBorders=false: We seem to have authoring access to the FrontPage web. + OSVDB-3268: /dvwa/tests/: Directory indexing found. + OSVDB-3092: /dvwa/tests/: This might be interesting... + OSVDB-3268: /dvwa/database/: Directory indexing found. + OSVDB-3093: /dvwa/database/: Databases? Really?? + OSVDB-3268: /dvwa/docs/: Directory indexing found. + /dvwa/login.php: Admin login page/section found. + OSVDB-3092: /dvwa/.git/index: Git Index file may contain directory listing information. + /dvwa/.git/HEAD: Git HEAD file found. Full repo details may be present. + /dvwa/.git/config: Git config file found. Infos about repo details may be present. + /dvwa/.gitignore: .gitignore file found. It is possible to grasp the directory structure. + 7920 requests: 2 error(s) and 20 item(s) reported on remote host + End Time: 2022-11-12 07:05:03 (GMT-5) (220 seconds) --------------------------------------------------------------------------- + 1 host(s) tested |

4. 결과 해석

+ Server: Apache/2.4.18 (Ubuntu)

우분투 운영체제에서 아파치 웹서버로 동작

+ Cookie PHPSESSID created without the httponly flag : XSS 위험성 경고

httponly flag 설정없이 쿠키 세션아이디가 생성되었다는 것으로 XSS공격에 대한 위험을 알리고 있다.

다시 말하면 XSS공격을 당했을때 클라이언트에서 공격 스크립트가 수행되면서 쿠키값이 공격자에게 노출될 수 있다는 것이다.

+ The anti-clickjacking X-Frame-Options header is not present. : Clickjacking 위험성 경고

X-frame-options 헤더가 존재하지 않는다는 경고이다. 공격자입장에서는 해당 헤더가 설정되어있지 않으면 <iframe> , <frame>, <object> 등에 다른 공격 페이지를 삽입해서 다양한 공격을 수행할 수 있다.

피해자는 해당 링크를 눌렀을 때 의도한 것과 다르게 동작하게 되므로 clickjacking 이라고 부른다

+ The X-XSS Protection header is not defined. This header can hint to the user agent to protect against some forms of XSS : XSS 위험성 경고

X-XSS-Protection 헤더는 웹서버가 웹브라우저에게 HTML 삽입공격에 대한 방어를 전가시키는 것이다.

"혹시나 내가 보내는 페이지에 공격자가 삽입한 자바스크립트가 있으면 네가 막아줬으면 좋겠어!"라는 뜻을 가진다.

"X-XSS-Protection: 1"은 크로스사이트스크립트 공격만 차단하고 웹 페이지는 정상적으로 출력하라는 뜻이다.

"X-XSS-Protection: 1; mode=block"은 크로스사이트스크립트를 탐지하면 웹 페이지를 사용자에게 아예 보여주지도 말라는 의미이다.

+ The X-Content-Type Options header is not set. This could allow the user agent to render the content of the site in a different fashion to the MIME type : XSS 위험성 경고

Microsoft에서 제안하는 확장 헤더이며 웹서버가 보내는 MIME 형식 이외의 형식으로 해석을 확장하는 것을 제한하는 크로스사이트스크립트 방어법이다.

의미는 간단하다. CSS MIME 형식("text/css")을 가지지 않는 파일은 웹 브라우저가 CSS로 사용하지 않아야 한다. JavaScript MIME 형식("text/javascript" 또는 "application/javascript")을 가져야만 JavaScript로 해석해야 한다는 의미이다.

+ Root page / redirects to: login.php : redirect 취약점에 대한 경고

취약점 예시

https://talkativehacker.tistory.com/30

Open Redirect 취약점 (포상없음)

https://hackerone.com/reports/794144 Revive Adserver disclosed on HackerOne: Open redirection bypass in... ### Description - There is an open redirect on /www/admin/campaign-modify.php?return_url= {F713773} - By using //// at the start of the link, you can

talkativehacker.tistory.com

+ No CGI Directories found (use '-C all' to force check all possible dirs)

+ Apache/2.4.18 appears to be outdated (current is at least Apache/2.4.37). Apache 2.2.34 is the EOL for the 2.x branch. : apache 버전에 대한 경고

+ Allowed HTTP Methods: GET, HEAD, POST, OPTIONS (May be proxy's methods, not server's)

//디렉토리 리스팅 + 인덱싱 + 위험 디렉토리나 설정파일노출

+ OSVDB-3268: /dvwa/config/: Directory indexing found.

+ /dvwa/config/: Configuration information may be available remotely.

+ OSVDB-3092: /dvwa/_vti_bin/_vti_aut/author.dll?method=list+documents%3a3%2e0%2e2%2e1706&service%5fname=&listHiddenDocs=true&listExplorerDocs=true&listRecurse=false&listFiles=true&listFolders=true&listLinkInfo=true&listIncludeParent=true&listDerivedT=false&listBorders=false: We seem to have authoring access to the FrontPage web.

+ OSVDB-3092: /dvwa/_vti_bin/_vti_aut/author.exe?method=list+documents%3a3%2e0%2e2%2e1706&service%5fname=&listHiddenDocs=true&listExplorerDocs=true&listRecurse=false&listFiles=true&listFolders=true&listLinkInfo=true&listIncludeParent=true&listDerivedT=false&listBorders=false: We seem to have authoring access to the FrontPage web.

+ OSVDB-3268: /dvwa/tests/: Directory indexing found.

+ OSVDB-3092: /dvwa/tests/: This might be interesting...

+ OSVDB-3268: /dvwa/database/: Directory indexing found.

+ OSVDB-3093: /dvwa/database/: Databases? Really??

+ OSVDB-3268: /dvwa/docs/: Directory indexing found.

+ /dvwa/login.php: Admin login page/section found.

+ OSVDB-3092: /dvwa/.git/index: Git Index file may contain directory listing information.

+ /dvwa/.git/HEAD: Git HEAD file found. Full repo details may be present.

+ /dvwa/.git/config: Git config file found. Infos about repo details may be present.

+ /dvwa/.gitignore: .gitignore file found. It is possible to grasp the directory structure

디렉토리 인덱싱 취약점이 발견된 페이지

'개인 공부 > WEB' 카테고리의 다른 글

| snort rules for nikto web scanning -3 (0) | 2022.11.13 |

|---|---|

| burp suite로 nikto 동작 살펴보기 -2 (0) | 2022.11.12 |

| beautiful soup을 활용한 웹 스크래핑 (0) | 2022.03.07 |

| [웹해킹] dreamhack file-download (0) | 2021.07.26 |

| [웹해킹] dreamhack image-storage (0) | 2021.07.26 |

댓글